kali arp欺骗嗅探局域网中数据包

原理

arp协议即地址解析协议,用于将IP地址解析为以太网MAC地址

ARP攻击的原理,主要是ARP协议自身设计的缺陷,在主机收到arp应答时,不管以前是否发出请求,都会接收并更新arp缓存,这就可以导致虚假的arp应答

当然ARP攻击的过程也属于中间人攻击,攻击者充当中间人,以服务器的身份欺骗靶机,以PC机身份欺骗服务器,从而实现劫持服务器与靶机间会话信息、钓鱼等攻击目标

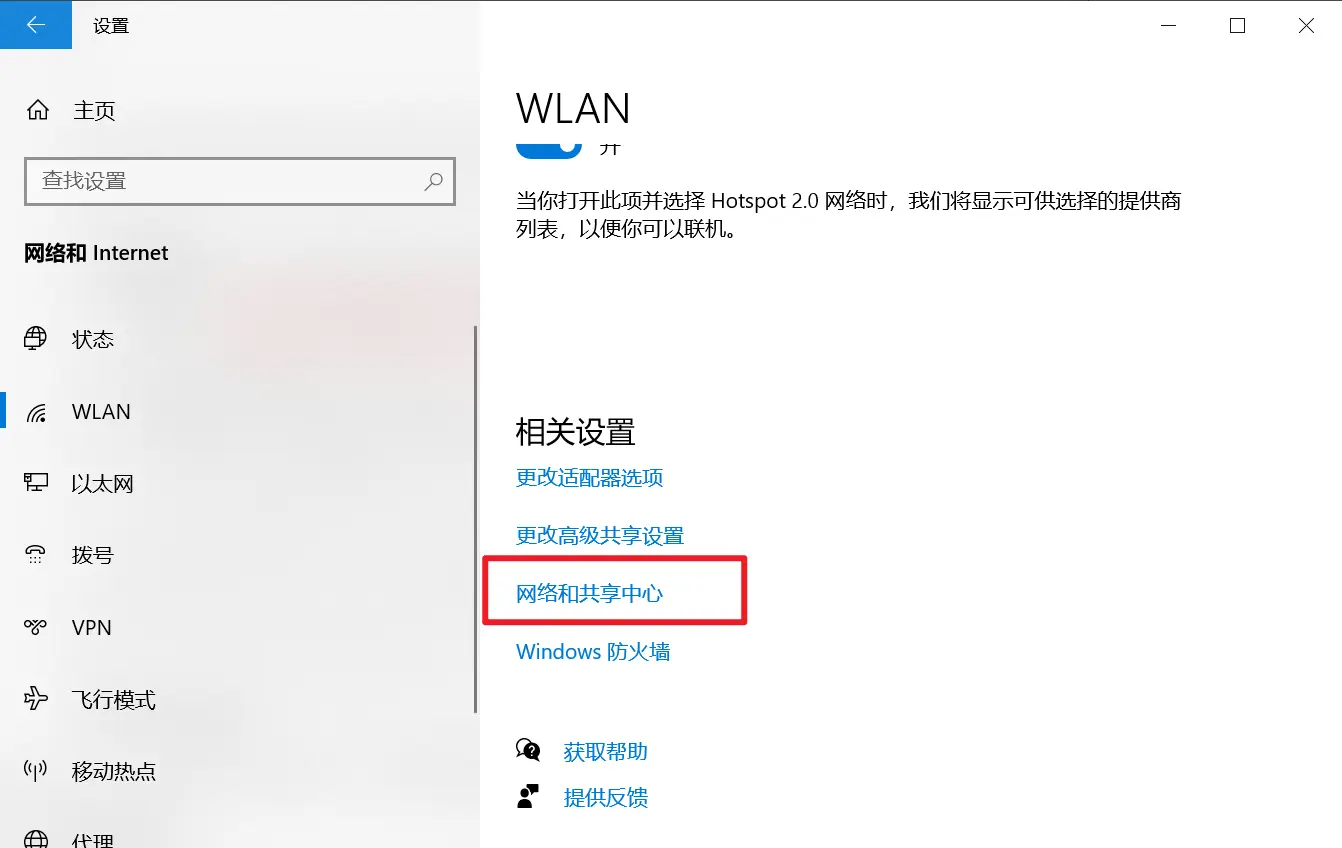

将kali虚拟机桥接到主机

进入网络和Internet设置,点击网络和共享中心

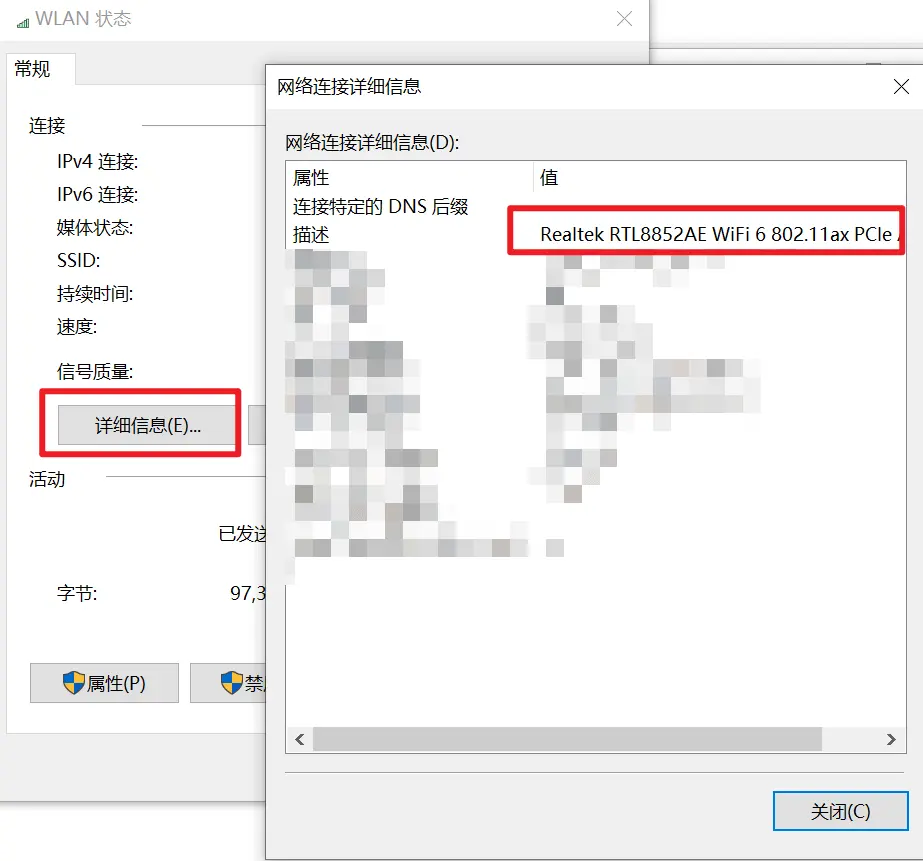

点击正在连接的WIFI(这里使用手机流量开的热点,校园网容易扫到不该扫的东西)

点击详细信息,获取使用的网卡信息

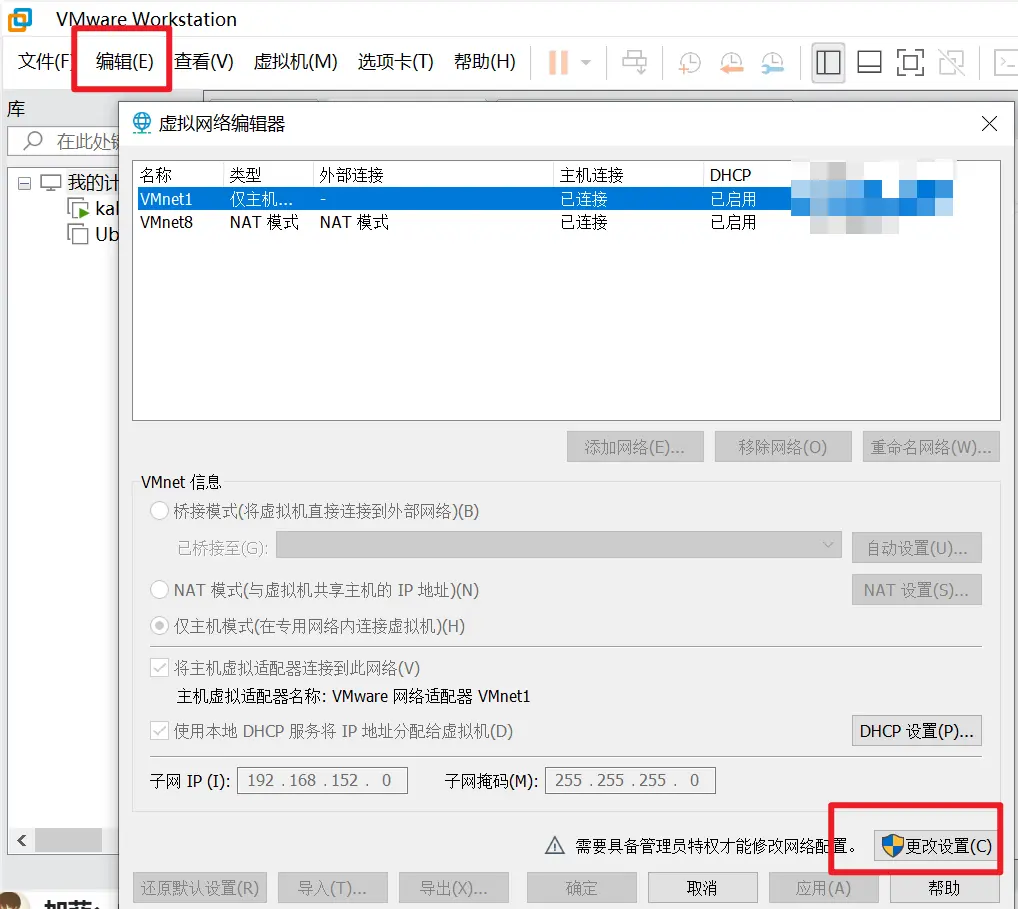

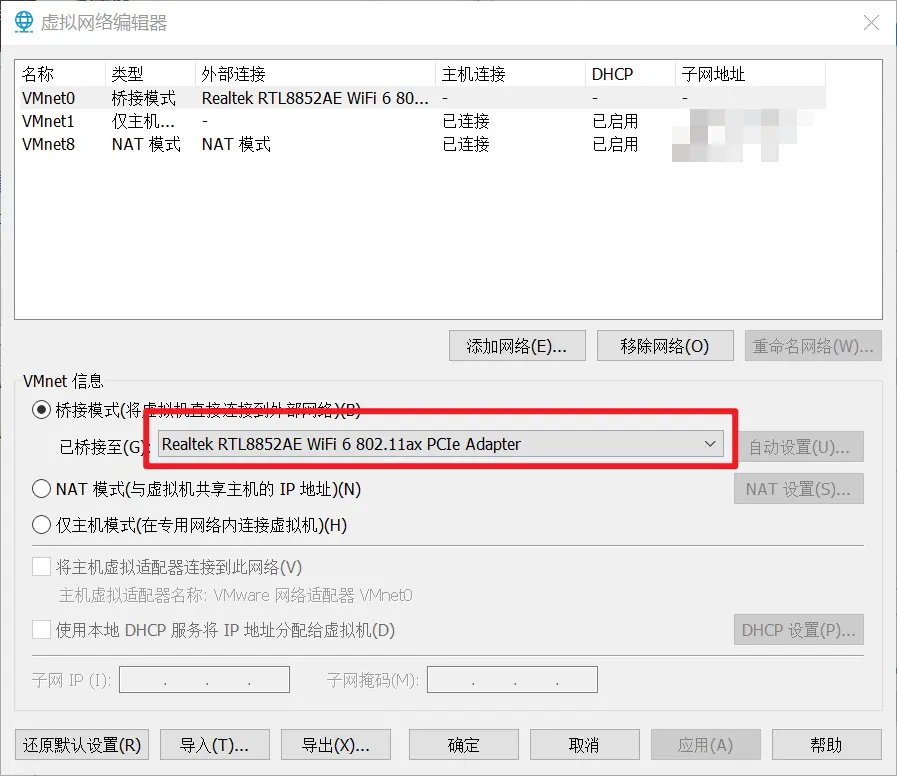

打开VMware,进入编辑栏下的虚拟网络编辑器,选择更改设置

将桥接对象改为刚刚获取的网卡

修改kali虚拟机的网络连接设置,将其改为桥接模式

接下来启动虚拟机,在shell中执行如下指令,修改kali的网络配置文件

1 | cd /etc/network |

配置并启动SSH服务

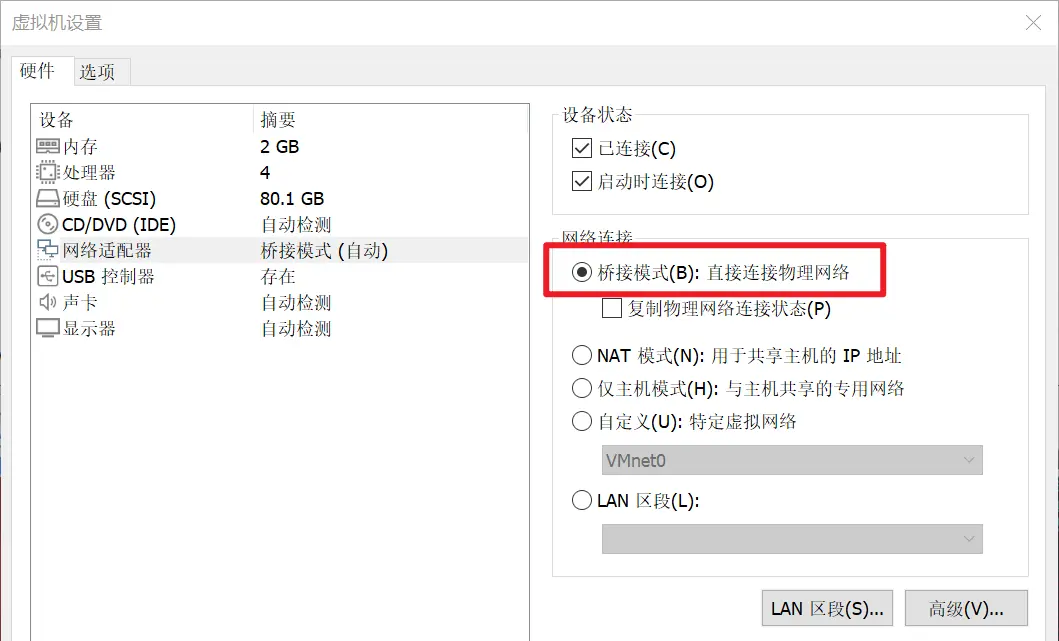

终端输入如下指令打开kali虚拟机上的ssh配置文件

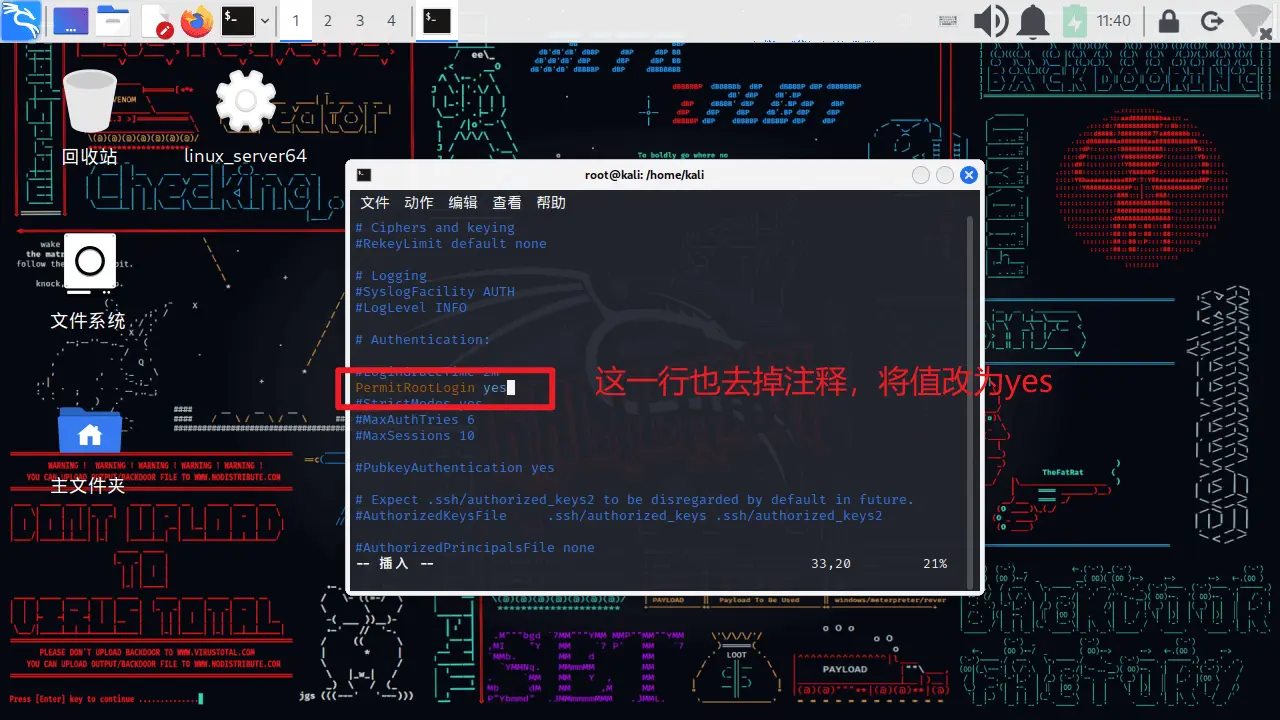

1 | vi /etc/ssh/sshd_config |

将#PasswordAuthentication yes的注释去掉

将PermitRootLogin项的值修改为yes,并将注释符号去掉

设置完毕后执行:wq保存并退出

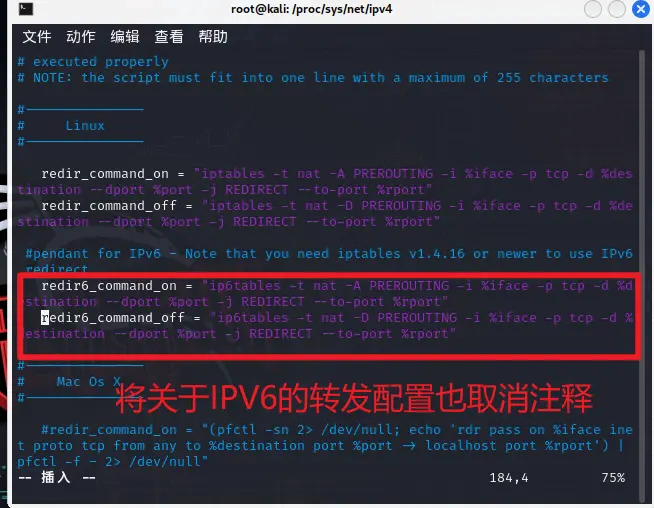

配置ettercap

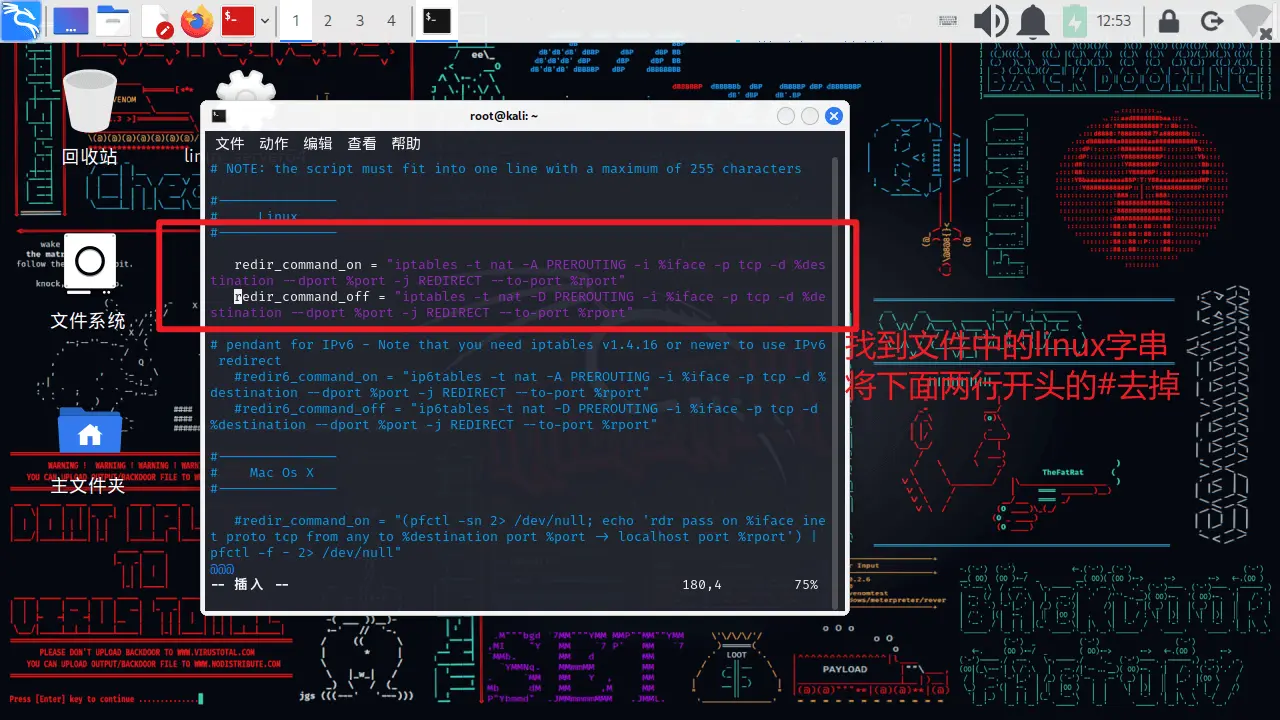

执行vim /etc/ettercap/etter.conf

找到文件中的linux字串,将下面两行开头的#去掉

执行echo "1" > /proc/sys/net/ipv4/ip_forward,用于启用IP转发功能

启用IP转发后,系统可以将接收到的数据包转发给另一个网络接口,允许不同网络之间的通信。

扫描局域网内存活的主机

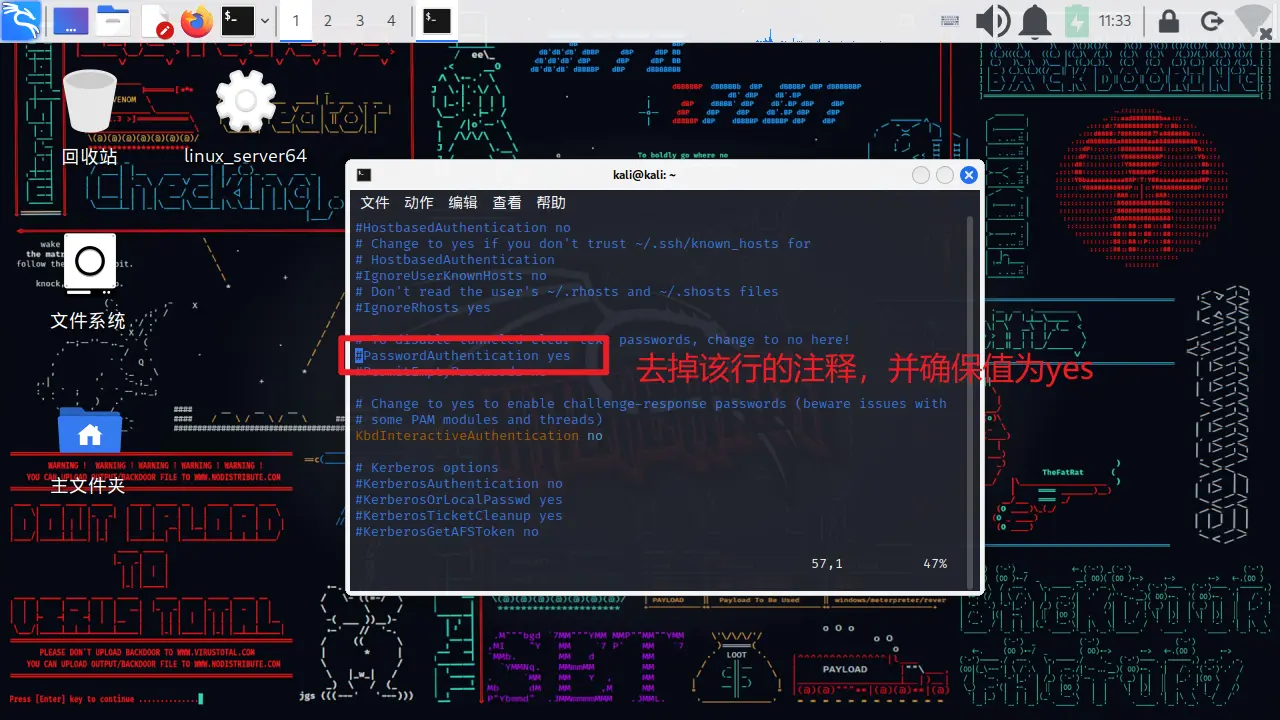

在终端中执行sudo ettercap -G,打开图形化界面

需要注意这一步一定要有root账户的权限,否则该软件将无法启动

在Primary Interface栏选择桥接到的宿主机使用的网络,然后点击右上角的确认按钮

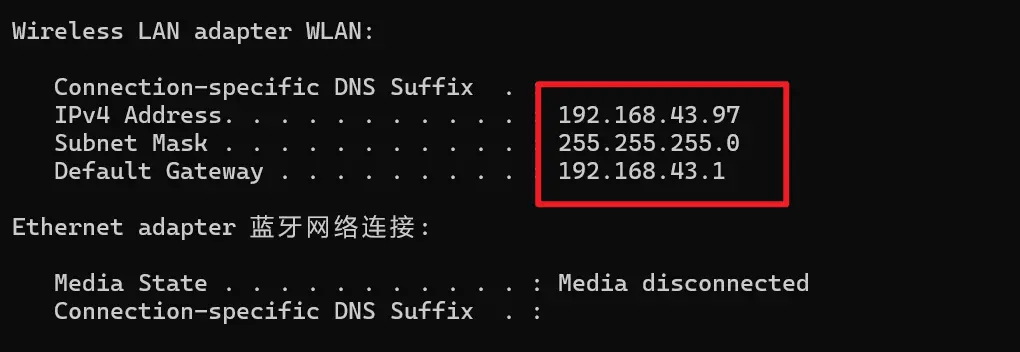

在本机的shell中输入ipconfig,查看本机在内网的ip、掩码和网关

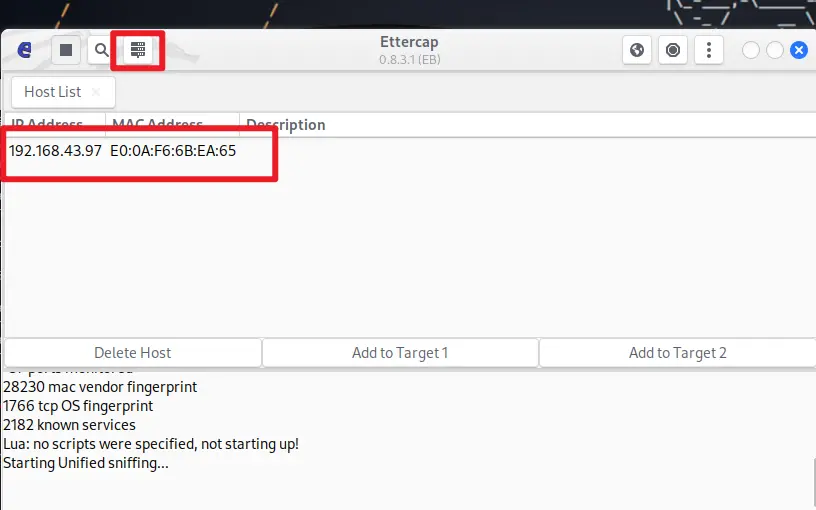

点击位于软件菜单栏最右侧的图标,可以发现自己的主机已经被扫描出来,我们还差扫出一个网关

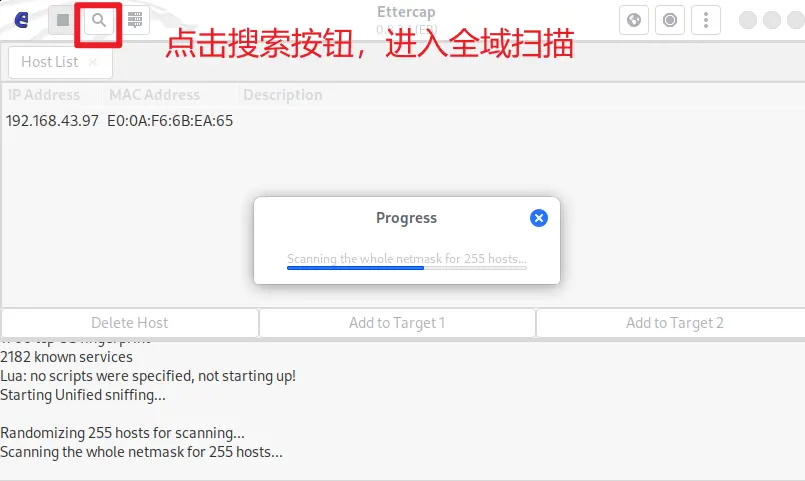

点击搜索按钮,进入全域扫描的过程

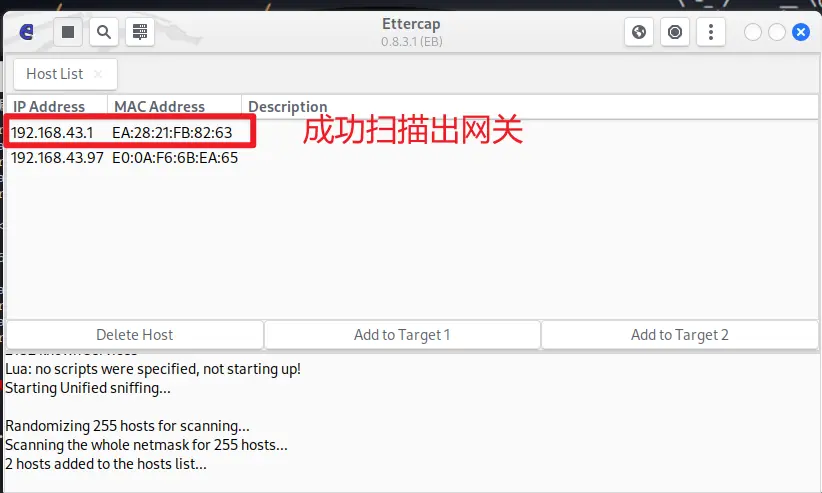

成功扫描出网关

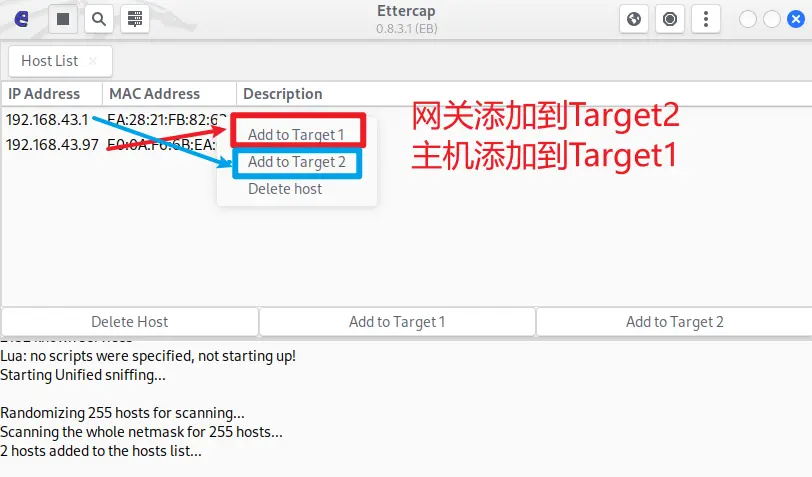

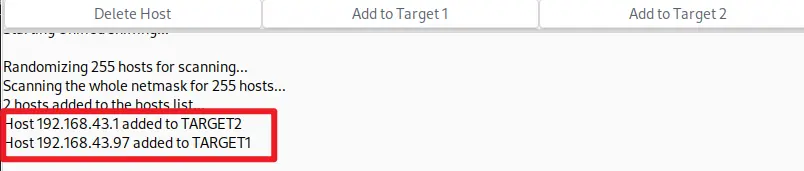

将网关和主机分别加入攻击目标

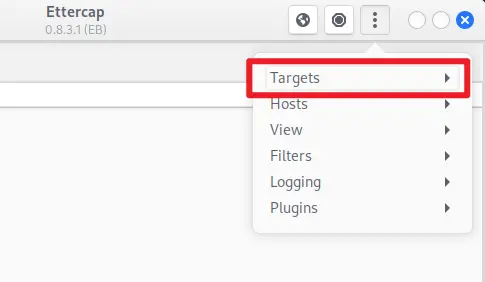

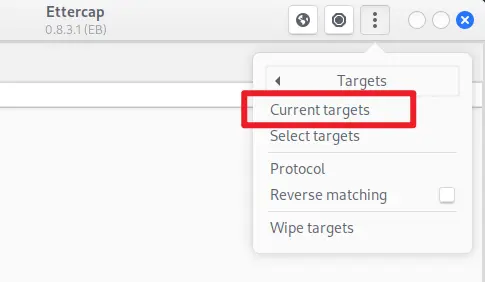

点击右上角拓展菜单中的Targets栏,选择查看当前的攻击目标

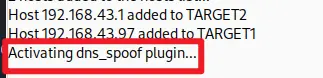

将网关添加到Target2被攻击的主机IP添加到Target1

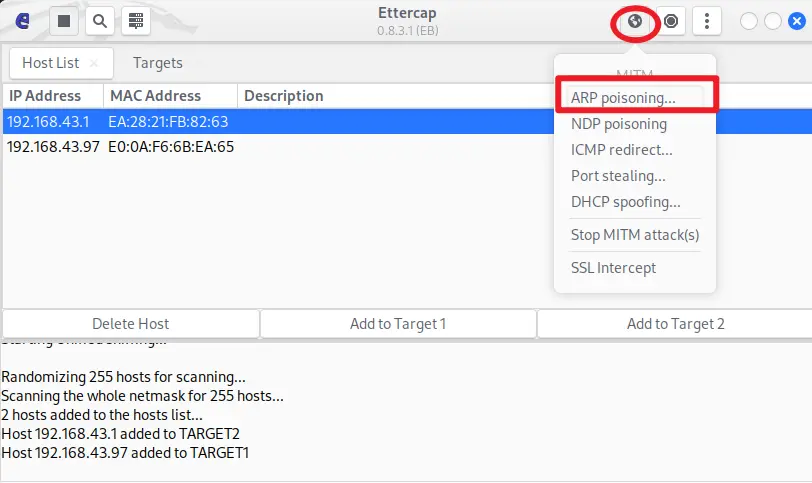

执行arp投毒

点击右上角MIMT攻击栏,点击ARP投毒

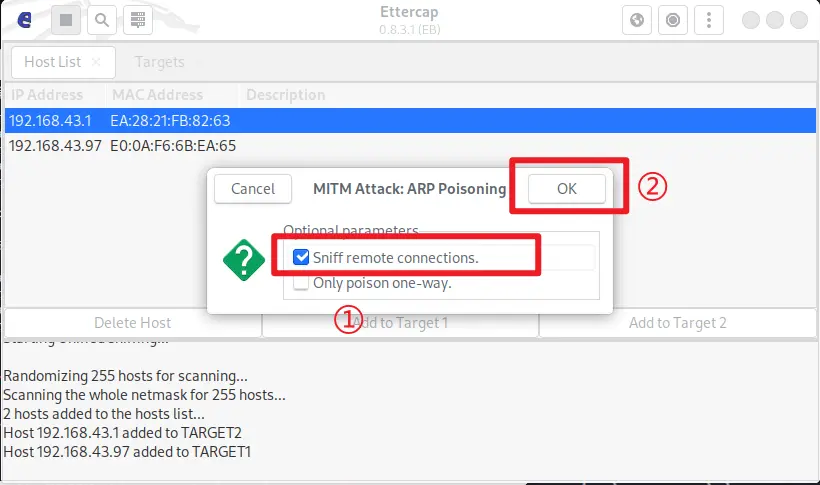

勾选上方的Sniff remote connections后点击OK

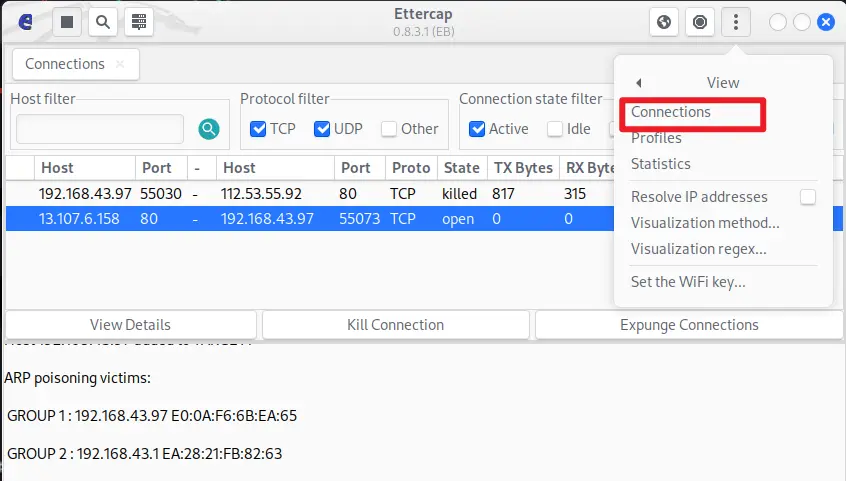

点击右上角拓展菜单栏的view栏,选择connection,我们即可看到对嗅探结果

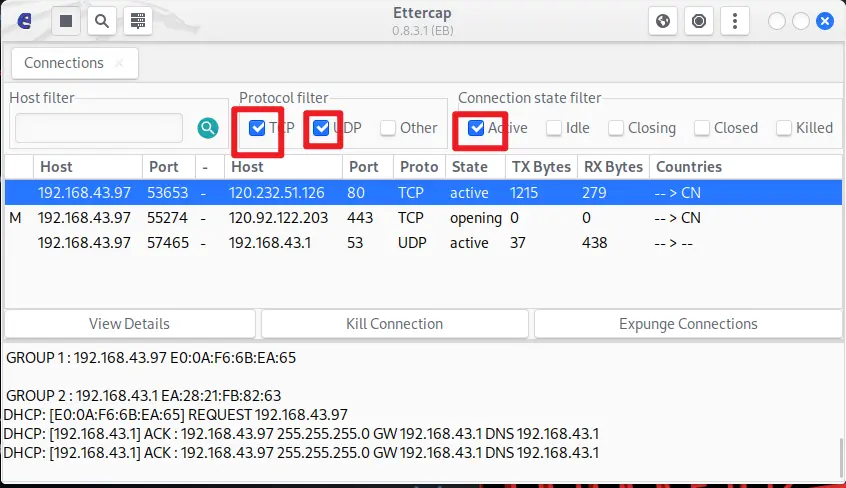

我们筛选当前活跃的TCP和UDP数据包

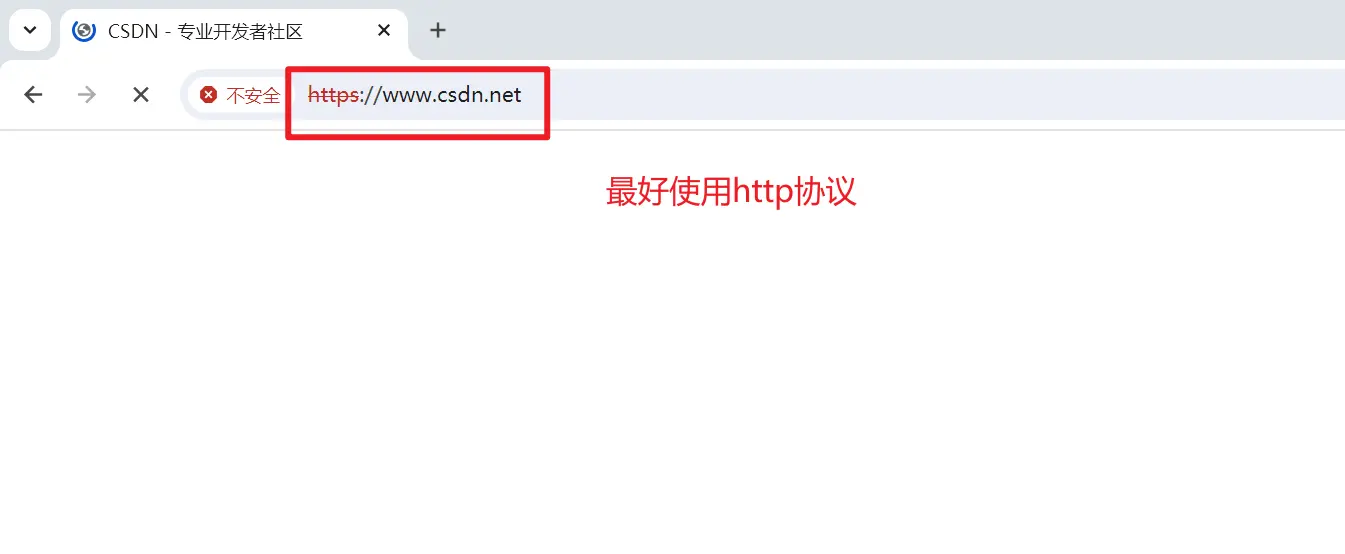

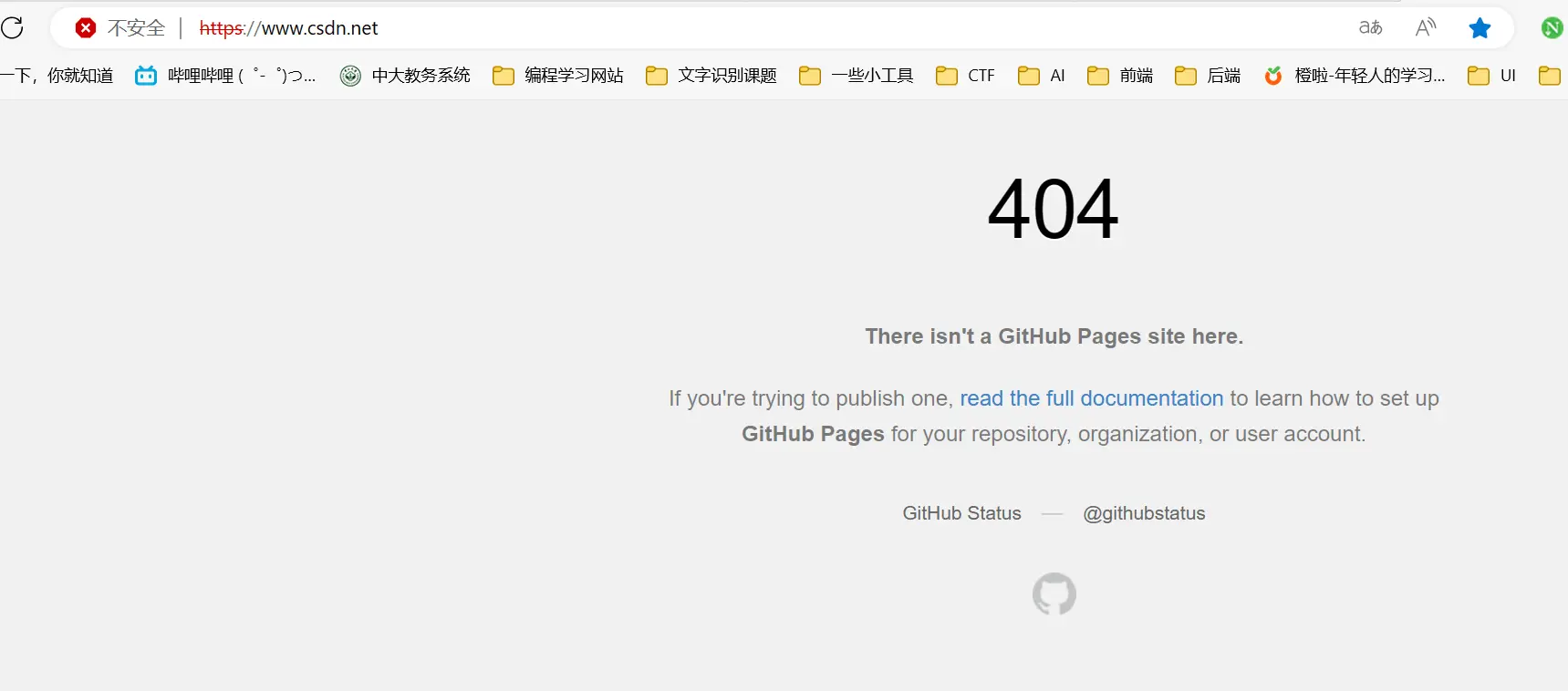

此时在主机上开一个空白浏览器,访问www.csdn.com

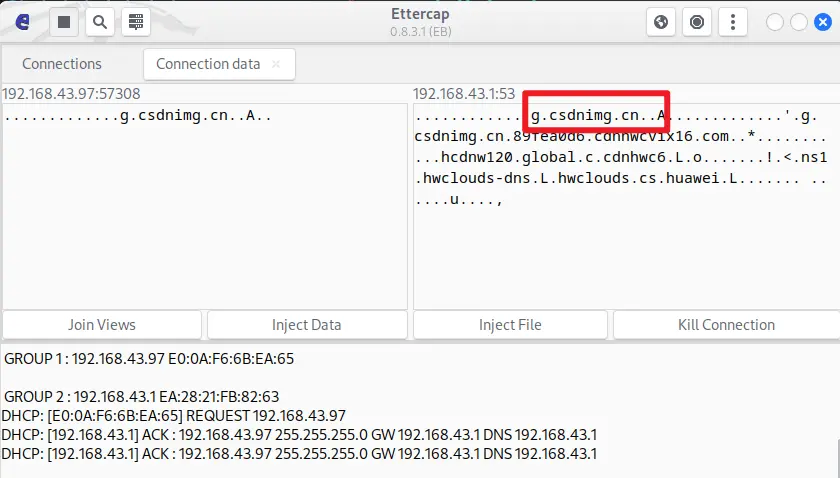

接着我们就能在嗅探结果中找到从主机发出的udp包,双击该数据包

我们可以从数据包的数据中发现主机正试图从csdn的图床获取csdn网页的图像等资源

dns欺骗

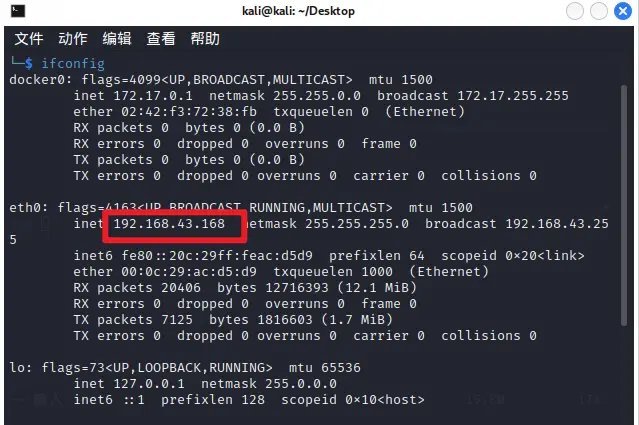

执行ifconfig查看kali虚拟机在内网的IP地址

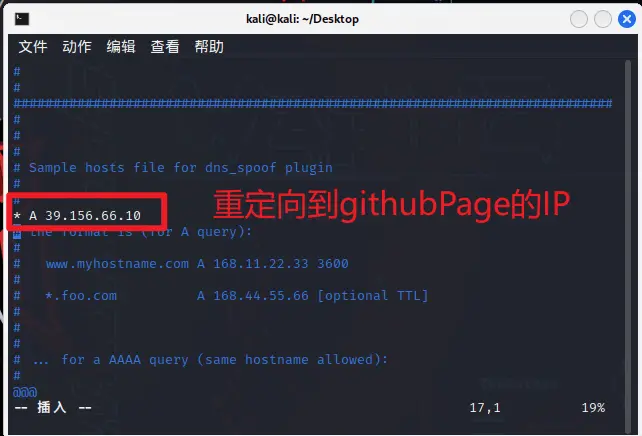

执行vim /etc/ettercap/etter.dns打开dns配置文件,将所有网站都重定向到准备好的钓鱼网址(这里用github代替)上

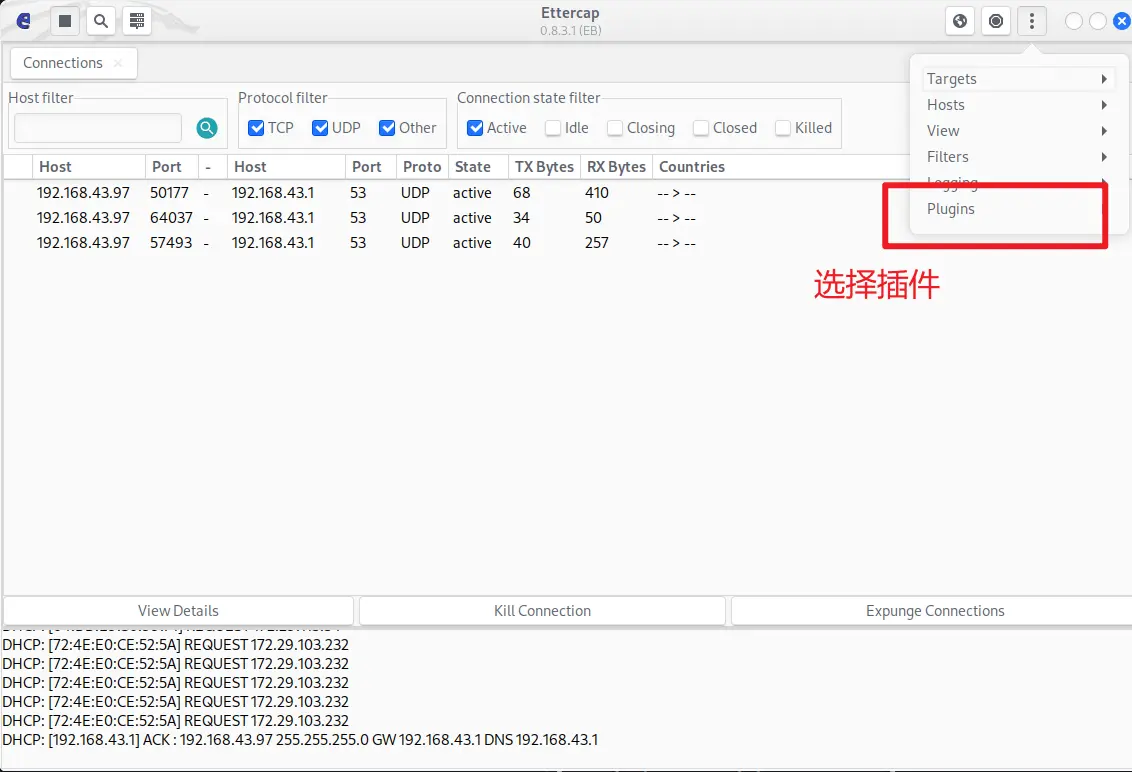

在ettercap软件中选择插件栏

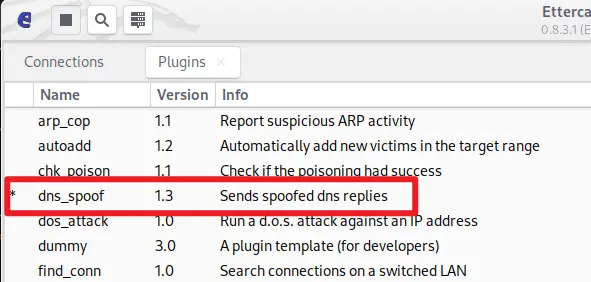

点击Manage Plugins,双击选中dns_spoof

成功使得主机无法访任意页面都跳转到github页面

问题

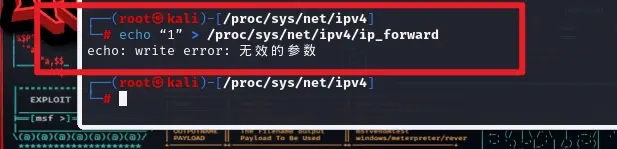

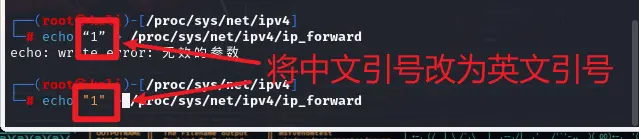

echo : write error

执行echo "1" > /proc/sys/net/ipv4/ip_forward时报错

经过多次测试以及分析报错后发现,原来是因为实验指导中的指令使用的是中文引号,应该改为英文引号

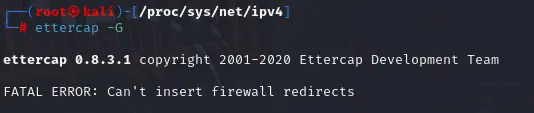

Can’t insert firewall redirects

选择eth0后,出现如下报错

找到github的issue区中的一个类似的问题

Ettercap 和 SSL 嗅探 ·期刊 #1076 ·Ettercap/ettercap (github.com)

解决方法则是修改ettercap的配置文件,将关于IPV6的转发配置也取消注释